Das Internet ist gefährlich, das sagen uns nicht nur täglich die Medien. Auf dem Seminar Hackattack in Köln zeigte man uns einige Fazetten, wie Server, User, Websites mit einfachen Mitteln angegriffen und ausspioniert werden können.

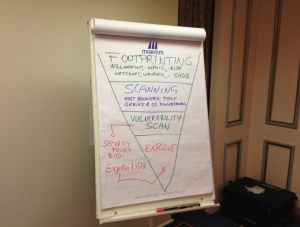

Angefangen vom Footprinting, also der legalen Informationsbeschaffung via Facebook & Co bis zum schließlichen Exploit, also Angriff auf das Objekt. Im Kurs wurden einige Kenntnisse in Linux, Datenbanken und Netzwerke vorausgesetzt, wichtig war es jedoch, einen kompletten Überblick zu schaffen. Angereichert mit vielen Übungen am Netbook (natürlich mit Atheros-WLAN-Karte) konnten die Teilnehmer live sich in ein (Fake-) Netzwerk einhacken und so ihre Kenntnisse, die sie innerhalb von 3 Kurstagen sich angeeignet haben, ausprobieren. Als Software stand Backtrack 5 zur Verfügung, welche man sich kostenlos als ISO herunterladen werden kann. Wichtig in dieser Software-Sammlung waren Wireshark, Ettercap, nmap, aircrack-ng, welche man natürlich auch separat herunterladen kann. Umfangreiches Seminarmaterial bekam jeder Teilnehmer anschließend mit nach Hause. Wer also wissen will, ob beispielsweise seine Webcam doch nach Hause telefoniert, oder möglicherweise sein Webserver offen wie ein Scheunentor ist, wird das in diesem Seminar an praktischen Beispielen erfahren. Sehr zu empfehlen!

Das könnte Euch auch interessieren:

Buchtipps von amazon.de: Penetration Testing: A Hands-On Introduction to Hacking

Hallo Sven,

ja, über die Mitnick-Logik (s. Buch Die Kunst der Täuschung) mit dem obligatorischem Telefonanruf haben wir auch gesprochen. Das Problem sitzt meistens vor der Tastatur und die Menschen sind normalerweise gesprächig, wenn man denen ein Stichwort gibt. Im Abschlußtest wurde ein Szenario vorgestellt: Man steht auf dem Parkplatz und möchte ins Firmennetz rein. Wenn das geschafft wurde, dann alle Server durchforsten, welche gibt es, und welche Ports sind davon offen. Dann systematisch das System mit den erlernten Kenntnissen angreifen. Hier war die Lösung über Port 80 (http) über SQL-Injection die Lösung. Hier kam man weiter. Ich möchte jetzt nicht zuviel verraten sonst haben die Nachfolger dieses Seminars es zu einfach. Metasploit und Nessus haben wir natürlich auch benutzt und so auf eine Typo3-Seite Administrator-Zugriff verschafft.

Klaro, ich hatte viel Spaß.

LG

/robin

Sehr schöner Bericht,

was mir besonders gefällt sind die verschiedenen Ebenen die normalerweise ein Angriff durchläuft skizziert werden. Natürlich werden viele Angriffe einfach generisch auf das Internet losgelassen, z.B. starte Passwort Brute-Force Angriff oder Angriff mittels Passwortlisten auf Server die mir zufällig im Internet über den Weg laufen. Solche Angiffe sind aber wohl eher harmlos.

Normalerweise steht ja erstmal Informationsbeschaffung auf der Agenda eines Angreifers, also welche sozialen Information bekomme ich über mein Ziel (u.U. reicht ja ein Telefonat der Art: „Hallo hier ist der [Adminname], ich brauch mal eben ihr Passwort.“), Dann erfolgt ja i.d.R. Aufklärung über Netzwerktopologie (welche Komponenten welcher Hersteller mit welchen Firmwares), welche Server/Dienste in welchen Versione werden verwendet. Wenn man die Information mit einfachen Datenbanken an Angriffen die es schon dafür gibt vergleicht, findet man schon oft Schwachstellen die bekannt sind.

Dann braucht man das Rad nicht neu zu erfinden sondern „klickt“ sich seinen Angriff einfach passend aus den Bausteinen zusammen mit sogenannten Penetration Tools wie Metasploit. Ich vermute mal dafür ist so ein Kurs echt super.

Was mich aber interessieren würde ist, ob folgende Security Apsekte, die ich für wichtige halte, angeschnitten wurde (aber ich vermute zeitlich ist das nicht zu machen):

1. Security im Fokus der Programmierung, also WIE sollte ein Programmierer bei seiner Arbeit vorgehen: bestimmte Security Libraries nutzen, Security schon im Design integrieren, welche Befehle sollte man meiden und warum z.B. in JavaScript „eval ist evil“, oder in C sieht man immernoch oft genug „printf“ und Konsorten anstatt „sprintf“, welche von sich aus Format-String Exploits unterbinden. Andere Methoden wie canarys im Programmcode deklarieren und abfragen, Data-Execution Bit aktivieren (verhindert die Ausführung von Daten der auf dem Stack liegt), Adressspeicherverüfelung (ASLR).

2. Implementieren von eigenen Angriffen, da gäbe es ja viele Möglichkeiten, z.B. einen Format-String-Exploit implementieren oder einen Buffer-Overflow oder einen Integer Overflow, sowie Shellcode selber erzeigen (vielleicht eine Remote Shell)

3. Wie sah es bei Webapplications aus, ich vermute mal SQL Injections (die wohl derzeit meisgenutzte Lücke) waren dabei, aber wie stand es um XSS oder CSRF, welche ja auch ganz vorne führend ausgenutzt werden.

Ich hoffe Du hattest Deinen Spass bei dem Seminar.

Viele Grüße

Sven